Современная концепция создания компьютерных

систем предполагает использование программных средств различного назначения в едином комплексе. К примеру, типовая система автоматизированного документооборота состоит из операционной среды, программных

средств управления базами данных, телекоммуникационных программ, текстовых редакторов, антивирусных мониторов, средств для криптографической защиты данных, средств аутентификации и идентификации пользователей.

Главным условием правильного функционирования такой системы является обеспечение защиты от вмешательства в процесс обработки информации тех программ, присутствие которых в компьютерной системе не обязательно.

Среди подобных программ следует упомянуть не только компьютерные вирусы, но и так называемые программные закладки, которые могут выполнять хотя бы одно из перечисленных ниже действий:

" Вносить

произвольные искажения в коды программ, находящихся в оперативной памяти компьютера (программная закладка первого рода).

" Переносить фрагменты информации из одних областей оперативной памяти в

другие (программная закладка второго рода).

" Искажать выводимую на внешние компьютерные устройства или в канал связи информацию, полученную в результате работы других программ (программная закладка

третьего рода).

Существуют три основные группы деструктивных действий, которые могут осуществляться программами-закладками:

" Копирование информации пользователя компьютерной системы (паролей,

криптографических ключей, кодов доступа, конфиденциальных электронных документов), находящихся в оперативной или внешней памяти этой системы либо в памяти другой компьютерной системы, подключенной к ней

через локальную или глобальную компьютерную сеть.

" Изменение алгоритмов функционирования системных, прикладных и служебных программ (например, внесение изменений в программу разграничения доступа

может привести к тому, что она разрешит вход в систему всем без исключения пользователям вне зависимости от правильности введенного пароля).

" Навязывание определенных режимов работы (например,

блокировка записи на диск при удалении информации, при этом информация, которую требуется удалить, не уничтожается и может быть впоследствии скопирована хакером).

К первой группе программ-закладок

относится программное обеспечение, предназначенное для скрытого слежения за деятельностью пользователей персональных компьютеров. Оно получило в последнее время широкое распространение. Только на территории

США по состоянию на 01.01.2001 г. из 140 миллионов компьютеризированных рабочих мест, 40 миллионов были подключены к сети Интернет. На 14 миллионах рабочих мест проводился систематический мониторинг использования

Интернет, электронной почты и работы пользователя в целом. (Источник - Privacy Foundation. 2001)

Особую опасность представляют мониторинговые программные продукты, которые могут быть

скрытно установлены без ведома владельца (администратора безопасности) автоматизированной системы или без ведома владельца конкретного персонального компьютера.

Обычно модуль контроля

нажатий клавиатуры (т.н. Keylogging или Keystroke Monitoring модуль) является основной частью любой системы обеспечения наблюдаемости персональных компьютеров. Именно данный модуль позволяет перехватить

любую информацию, набираемую на клавиатуре пользователем персонального компьютера (любые пароли, тексты набираемых документов, информацию о кредитных карточках, электронную переписку, адреса посещаемых

сайтов в Интернет и т.д.).

Например, имеется целый ряд весьма полезных утилит, которые широко применяются большинством пользователей (как частных, так и корпоративных), не ведающих о двойной жизни их

любимого софта. Дело в том, что эти программы отличаются нездоровым интересом к содержимому компьютера, на котором они установлены. Этим грешат, например, некоторые версии таких популярных программ, как

CuteFTP, GetRight, GolZilla, Net Sonic, Aureate, Cydoor, DoubleQick, EverAd, OnFlow и WebSOOO и многие другие. Они очень часто содержат шпионские модули (spyware). Чаще всего шпионские модули попадают на

ваш компьютер через программы типа adware, поэтому их еще называют spyware рекламного типа.

Существуют различные способы защиты от данного типа шпионского ПО. Понятно, что самый простой способ - вообще

не подключаться к Интернету. Но это крайняя мера. Можно также установить на компьютере программу - firewall, и спать относительно спокойно (при условии, что сам firewall не содержит программ-закладок, что

утверждать не возьмется никто). Однако такой подход не позволяет детектировать существование самих шпионских программ в вашей системе. Проблематично также, что он защитит вас от вредоносной работы уже проникших

в вашу систему и хорошо замаскировавшихся шпионских модулей. Именно для того чтобы обнаружить непрошенных гостей на вашем компьютере на ранней стадии их развития и, естественно, оградить себя от их работы,

предназначены специальные программы.

Для обнаружения и удаления мониторинговых программных продуктов, которые могут быть установлены без ведома пользователя ПК, в настоящее время используются программы

различных типов, обеспечивающие эффективную защиту исключительно только против ИЗВЕСТНЫХ мониторинговых программ с помощью сигнатурного анализа.

Рассмотрим некоторые из них.

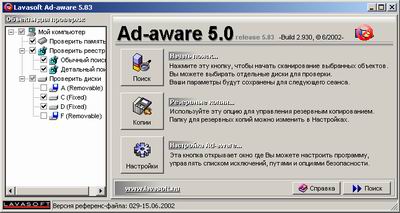

Lavasoft

Ad-Aware 5.83

Создана шведской фирмой Lavasoft. На момент написания статьи была доступна по адресу http://www.lavasoft.nu/downloads.html

Рисунок

1 Программа Ad-aware 5.83

Программа может обнаружить около 230 шпионских программ на основе собственной базы данных. Поиск производится в разных областях системы: в реестре, в памяти,

на дисках.

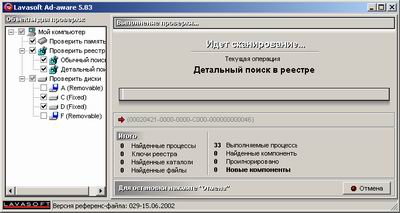

Рисунок 2 Процесс сканирования

Что касается эвристических способностей, то

программа действительно способна искать "шпионов", отсутствующих в ее базе данных. Она анализирует работу оперативной памяти и отыскивает те программы (процессы), к которым система не должна была

достаточно долго обращаться, учитывая характер текущей деятельности. Если такие процессы не запускались, но проявляют, тем не менее, избыточную активность, Ad-Aware предупреждает пользователя. Таким образом,

удается обнаружить паразитические программы (трояны, вирусы, шпионские модули и т. п.).

Lavasoft Ad-Aware позволяет создавать "языковые модули" для интерфейса. Файл для русификации программы

можно с легкостью найти в Интернете по тому же адресу.

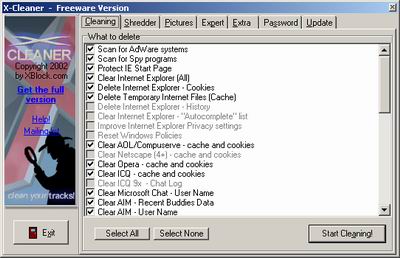

XCleaner

Профессиональная программа для защиты как индивидуальных, так и корпоративных компьютеров.

Это относится, естественно, к наиболее полным коробочным версиям антишпионского пакета. Однако имеется и демо-версия (вариант Lite), которую можно бесплатно скачать для ознакомления. Адрес программы http://www.xblock.com

Рисунок 3 Окно программы XCleaner

Вместе с тем даже демонстрационная версия программы может

быть полезна, ибо она неплохо работает. Кроме обычных "рекламных" spyware-систем, XCleaner ищет также и программы типа Spector, Y3K, AgentSpy, GhostSpy и другие, действующие незаметно для пользователя,

системы тотального шпионажа. XCleaner имеет много полезных дополнительных функций, защищающих личную безопасность. Например, встроенная функция Senredder позволяет необратимо удалять файлы с диска, встроенный

генератор паролей позволяет генерировать пароли. Интерфейс программы интуитивно понятный и не вызывает нареканий.

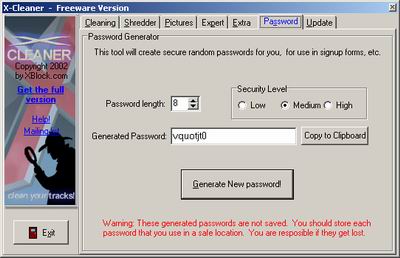

Рисунок

4 Генератор паролей программы XCleaner

Программа отлично показала себя на всех системах семейства Windows, начиная с Windows 95 и заканчивая Windows XP. К сожалению, возможности поиска

шпионских программ, отсутствующих в базе данных, у XCleaner нет. Она также не позволяет восстанавливать состояние системы "до лечения". Однако она проста в освоении и использовании и стабильна.

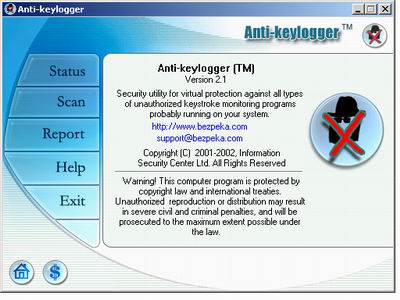

Anti-keylogger

Для обнаружения и удаления мониторинговых программных продуктов, которые могут быть установлены без ведома пользователя ПК, в настоящее время

используются программы различных типов, обеспечивающие эффективную защиту исключительно только против известных мониторинговых программ с помощью сигнатурного анализа.

Но есть другая

группа программных продуктов для скрытого слежения за деятельностью пользователей персональных компьютеров, которая наиболее опасна для любых автоматизированных систем - это НЕИЗВЕСТНЫЕ программы наблюдения.

Они разрабатываются, как правило, в ограниченном количестве (часто только в одной копии) для решения конкретной задачи. Информация об этих программах нигде не опубликовывается, и, соответственно, их код

не может быть внесен в сигнатурные базы.

В результате обширных исследований, разработчикам программного продукта "Anti-keylogger " удалось отказаться от необходимости сигнатурного

анализа мониторинговых программ всех типов. Это и является основным отличием данной программы от любых программ подобного класса.

Рисунок

5 Окно программы Anti-keylogger

"Anti-keylogger " является первым в мире программным продуктом, который обеспечивает персональный компьютер наиболее эффективной защитой против

всех типов мониторинговых программ, как ИЗВЕСТНЫХ так и НЕИЗВЕСТНЫХ.

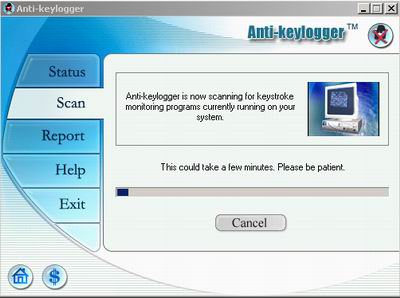

Рисунок 6 Сканирование системы

Используемые

в программном продукте "Anti-keylogger " алгоритмы основаны на общих принципах, присущих всем типам мониторинговых программ, работающих на персональных компьютерах под управлением операционной

системы Microsoft Windows 95/98/ME/NT/2000/XP.

Программа содержит интеллектуальный анализатор, который позволяет детектировать и деактивировать все мониторинговые программы, работающие

на момент проверки на персональном компьютере пользователя.

Демонстрационная версия программы находится здесь http://www.bezpeka.biz/

Разработчик ООО "Центр информационной безопасности"®

г. Запорожье Украина

Заключение

Чем и как вы будете пользоваться - решать вам, однако помните, что ВРАГ НЕ ДРЕМЛЕТ!

Безмалый Владимир

wladkerch@mail.ru

http://www.zahist.narod.ru

Безмалая Елена

ellen@pochta.ws

Обсудить

в форуме...>>>>